Actualmente, la industria naval ha cambiado y ha llegado a un punto en el que es dependiente cada vez más en digitalización, integración de operaciones y automatización. Esta profunda dependencia tecnológica va de la mano del incremento del riesgo de ciberataques. La prevención es un método efectivo de gestionar el riesgo telemático y se puede hacer desde el diseño. Este artículo se centra en responder qué es la ciberseguridad desde el diseño en la industria de la construcción naval, por qué debe comenzar en el astillero y cómo Aeromarine puede ayudar a conseguirla.

por Concha González, Enero 2023

¿Qué es la ciberseguridad desde el diseño y por qué es importante?

La ciberseguridad desde el diseño implica que cada sistema a bordo es analizado y seleccionado desde el punto de vista de la ciberseguridad, garantizando que su adquisición e integración con otros sistemas es la adecuada.

Como resultado, tanto el diseño como la construcción tienen en cuenta cualquier vulnerabilidad que pueda comprometer o resultar en la pérdida de confidencialidad, integridad o disponibilidad de datos y sistemas que se requieren para operar el barco o incluso la operación de la flota. Esto puede parecer extremo, pero de hecho ya ha sucedido.

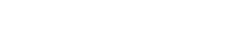

En este artículo de Wired “The Untold Story of NotPetya, the Most Devastating Cyberattack in History” de Andy Greenberg se describe cómo los servicios esenciales de Maersk lograron cierto grado de normalidad más de una semana después de un ciberataque. Durante ese tiempo, Maersk no pudo leer los archivos con el inventario de los cientos de barcos portacontenedores de su flota que llegaron a los puertos, ni recibir órdenes en su página web para nuevos embarques. Las 76 terminales de Maersk estuvieron fuera de servicio en Los Angeles, España, Rotterdan o Mumbai. Las grúas estaban paradas y decenas de miles de camiones también. La recuperación total tuvo lugar meses después del incidente.

Una aproximación para evitar estas situaciones es gestionar la ciberseguridad de la flota desde que el barco está en el astillero. La ciberseguridad desde el diseño:

- Comienza con el concepto del diseño del buque, sigue con la petición de ofertas a los suministradores y termina con la entrega del barco

- Analiza todos los sistemas, incluso aquellos que parece no tener nada que ver con la ciberseguridad

- Involucra al armador, al astillero, al integrador, fabricantes, suministradores, certificadoras y consultores externos.

La recomendación IACS 166 en ciber resilencia establece una guía para el diseño y construcción de nuevos barcos. Los objetivos son: Identificar y entender todos los equipos, sistemas, redes y flujos de datos a bordo. Proteger sistemas OT e IT. Detectar ciberincidentes a tiempo y efectivamente. Responder a ciberincidentes para limitar su extensión, efectos y posibles daños. Recuperar la funcionalidad.

Partes Interesadas y sus roles en la construcción naval cibersegura

Sociedades de Clasificación

Desde Enero de 2021, las nuevas construcciones navales en astilleros están sujetas a la resolución IMO MSC.428 (98) la cual requiere que los barcos consideren la gestión del riesgo telemático en sus sistemas de gestión de seguridad. De acuerdo a IMO, las Sociedades de Clasificación han establecido requisitos y guías como las siguientes:

- DNV-GL establece cotas de ciberseguridad con requisitos para barcos y construcción marítimas en operación y para nuevas construcciones en segmentos y niveles diferentes: Cyber Secure, Cyber Secure Essential y Cyber Secure Advanced.

- Bureau Veritas ofrece NR659 Rules on Cyber Security for the Classification of Marine Units en diferentes clases y niveles: Cyber Managed Prepared, Cyber Managed, Cyber Secure Prepared y Cyber Secured.

- LLoyd’s Register también ha desarrollado procedimientos y reglas ShipRight-Digital que pueden encontrarse en su página web.

Armador

El armador tiene una política de ciberseguridad antes de contratar una nueva construcción. Por tanto, sus requisitos implican seguir esas políticas internas y las normas legales. Por otro lado, el armador requerirá al astillero que la nueva construcción esté en concordancia con la Recomendación 166 IACS. Los armadores necesitan asegurar que el diseño, la integración y el mantenimiento de sistemas digitales a bordo soportan una operación segura. Por tanto, tienen que existir medios de protección contra accesos no autorizados, uso indebido, modificación, destrucción o divulgación inapropiada de información. La información puede ser digital o transportada a través de la red local del barco o en redes en tierra.

Astillero

El astillero es responsable de la instalación de los sistemas y las entregas según diseño. Sus requisitos están centrados en el diseño correcto, solicitud y compra apropiada a los suministradores y cumplimiento de la regulación, certificación y requisitos del armador. Este cumplimiento incluye el inventario de activos y el análisis de los niveles de criticidad en materia de ciberseguridad. Este análisis puede variar el diseño de los sistemas, los equipos e incluso las redes. El astillero también necesita pruebas de la implementación y del cumplimiento de los requisitos tanto funcionales como de ciberseguridad.

Integrador

Interconectar e integrar los sistemas y equipos que ha ordenado el astillero y el armador, incluyendo OT, IT y redes digitales es responsabilidad del integrador. Coordina desde el diseño a la adquisición. Los suministradores generalmente proponen sistema pre-integrados; en ese caso, el integrador presta atención a las conexiones y compatibilidades y adapta el diseño de las redes y su complejidad. El integrador determina la topografía física y lógica de la red, define cuentas, privilegios, conexiones remotas. También restringe el uso de los medios y recursos, establece políticas de seguridad y protección y monitoriza la vulnerabilidad y comunicación en la red. El integrador tiene que obtener, suministrar y mantener la documentación inicial de análisis de riesgos y procedimientos tanto para sistemas OT como IT.

Suministradores

Los suministradores son responsables de proveer equipos, elementos o sistemas al astillero de acuerdo a las órdenes de compra y sus cláusulas. Desde el punto de vista de la ciberseguridad, los suministradores deben entregar no sólo equipos si no también su documentación. Esta documentación tiene que indicar los procesos, métodos, técnicas y herramientas adecuadas para manejar los riesgos telemáticos.

Consultores Externos

Los consultores externos asisten al armador, al astillero y a los suministradores a alcanzar los objetivos de ciberseguridad. Ellos

- Ayudan al armador y al astillero a tomar decisiones técnicas seguras desde el momento de solicitar ofertas hasta la selección de productos, equipos y sistemas antes de la adquisición.

- Guían a los suministradores a asegurar que sus productos cumplen con los estándares de ciberseguridad.

- Realizan pruebas de ciberseguridad antes de la certificación y colaboran con el integrador del buque a resolver cualquier defecto o debilidad.

Aeromarine como consultor externo ayuda al astillero a asegurar que las nuevas construcciones cumplen con los requisitos. Para ello, Aeromarine colabora con todos los stakeholders en todas las fases, ayudándoles a identificar y cumplir con los requisitos de ciberseguridad.

Antes de que el astillero solicite material a los suministradores, Aeromarine guia en las cláusulas de contratación y selección desde el prisma de la ciberseguridad. Después de la compra, Aeromarine analiza la documentación inicial de los suministradores para determinar si el sistema cumple con los requisitos; guiándoles en la preparación de la documentación. Ante la petición del astillero, Aeromarine colabora también con el integrador del barco comprobando si los requisitos se adaptan al diseño final. También, realizamos pruebas relevantes a bordo en el astillero con el objeto de encontrar debilidades antes de la certificación como son el escaneo de vulnerabilidades, firmware screening, pruebas de control de acceso, modificación de software o exámenes de antivirus. Finalmente, Aeromarine entrega un informe completo al astillero, sugiriendo las medidas de mejora o posibles soluciones si son necesarias.

Tareas en ciberseguridad desde el diseño: identificar, comprobar y probar

Las acciones para conseguir los objetivos de ciberseguridad se pueden resumir en tres principalmente: identificar qué sistemas son vulnerables, comprobar y probarlos.

Identificar vulnerabilidades

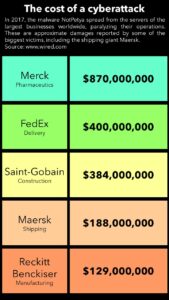

A bordo hay dos tecnologías interconectadas que contribuyen a operar y mantener el barco en condiciones seguras:

Tecnologías de la Información (IT): Equipos, software y redes asociadas enfocadas en el uso de datos como información.

Tecnologías de las operaciones (OT): Equipos, sensores, software y redes asociadas que monitorizan y controlan los sistemas a bordo.

Es importante analizar toda la documentación IO y OT suministrada por el astillero y los proveedores con el objetivo de identificar qué sistemas son vulnerables desde el punto de vista de la ciberseguridad. Si no se implementan medidas y los sistemas IO y OT son atacados o sufren una disrupción, la seguridad humana y del barco así como el medio ambiente se pueden ver afectados.

Cibervulnerabilidades comunes

Sin ser exhaustivos, podemos nombrar los siguientes sistemas que normalmente están instalados en barcos de reciente construcción:

- Sistemas de posicionamiento Global Positioning System (GPS), Cartas electrónicas Electronic Chart Display and Information System (ECDIS) y el sistema de navegación satelital Global Navigation Satellite System (GNSS) son cruciales posibilitando la navegación actual.

- Los puentes integrados Integrated bridge systems (IBS) conectan otros sistemas para dar todos los detalles de la navegación de un barco en un solo lugar. Los datos que se manejan incluyen información del Autopilot, Radar, AIS, ECDIS, ARPA radar, posición, velocidad, angulo del timón, profundidad o datos de propulsión.

- Sistema de Identificación Automático Automatic Identification System (AIS) monitoriza y asiste al tráfico marítimo. Opera en barcos y en la costa para notificar a las autoridades marítimas y portuarias de la localización del barco.

- Very Small Aperture Terminal (VSAT) permite transmisión satelital de datos a alta velocidad, lo que hace posible a bordo servicios como Internet, Predicción Metereológica o Integración Wifi.

- Integrated Automation Systems (IAS) integra las funciones de control, monitorización y gestión de alarmas de la mayoría de los buques actuales, incluyendo los equipos críticos de propulsión. Combina redes IoT (internet de las cosas) en un sistema distribuido y redundante. Estos sistemas de control incluyen motores principales, generadores, tanques de lastre, equipos de seguridad, bombas de combustible y aceite, puertas estancas, control contra-incendios, ventilación de carga y controles medioambientales.

En cualquiera de los sistemas anteriores, cibervulnerabilidades como las siguientes pueden darse, incluso en barcos de nueva construcción:

- Configuraciones de seguridad y prácticas inapropiadas, incluyendo gestión inadecuada de redes o el uso de cuentas y claves por defecto de administración.

- Ausencia de medidas que limiten o segmenten las redes

- Conexión remota permanente de equipos críticos o de seguridad con tierra

- Controles inadecuados de acceso telemático a equipos o redes por terceras partes incluyendo contratistas o proveedores de servicios

Por tanto, identificar cualquier posible vulnerabilidad en cualquiera de estos sistemas es una tarea importante. Como resultado de ello, algunos sistemas serán descartados, mientras que otros serán seleccionados para cumplir con los requisitos de ciberseguridad.

Comprobar los sistemas y su integración

Después de identificar vulnerabilidades, lo primero es comprobar a nivel de equipo/sistema las medidas para prevenir esas vulnerabilidades; después es necesario comprobar la integración entre sistemas para prevenir, mitigar y responder a posibles ciberataques a un más alto nivel. Esta fase debe terminar con un sistema completo (incluyendo los elementos standalone) y listo para pasar pruebas de ciberseguridad a bordo que verifiquen su cyberesilencia.

Durante este proceso, los siguientes elementos deben abordarse:

- Identificación y autenticación: identificación de usuarios, políticas de autenticación, acceso remoto de usuarios, acceso de aplicaciones externas, gestión de cuentas, políticas de credenciales, notificación de uso del sistema y gestión de acceso inalámbrico.

- Control de uso: control a través de equipos portátiles o móviles, control de sesiones locales y remotas, auditoría de eventos, sellos temporales, permisos y políticas de privilegios.

- Integridad: integridad de la transmisión de datos, comunicación con terceros, validación del input y output , integridad de las sesiones, validación de seguridad, protección contra código malicioso, detección y mitigación.

- Actualización: gestión y políticas de cambio de software o configuración.

- Confidencialidad: transmisión encriptada de datos, criptografía, algoritmos y claves.

- Flujo de datos: segmentación e interconexión de redes, protección de límites y zonas, partición de aplicaciones.

- Disponibilidad de recursos: gestión DoS, prioridad de las tareas críticas, políticas y control de copias de seguridad, políticas de control y recuperación, procedimientos de emergencia y funcionalidades.

Probando la ciberseguridad desde el diseño en la industria construcción naval

Hacer pruebas es una forma efectiva de verificar el diseño de una red cibersegura. Estas pruebas se pueden realizar en el astillero antes de la certificación del barco por la Sociedad de Clasificación y antes de que el barco sea entregado al armador. Ya que la Sociedad de Clasificación realiza pruebas para certificar el conjunto del buque, las pruebas pre-certificación hechas por el Integrador o el Consultor Externo pueden revelar debilidades o incluso fallos que pueden solucionarse antes de la certificación.

Ejemplos de pruebas de verificación pueden ser:

- Inspección física de seguridad

- Tormenta en la red

- Credenciales por defecto

- Aislamiento y control de acceso de elementos

- Pruebas Anti-virus

- Sistema de detección de intrusiones – Intrusion detection system (IDS)

- Segregación de la red

- Test de penetración

- Cribado de Firmware

- Prueba de cambios de configuración

Durante las pruebas y durante el período entre pruebas, la red debe estar protegida. Los procedimientos deben estar documentados y esta documentación debe ser entregada como parte de los documentos requeridos para la certificación. Más aún, el armador probablemente realizará ciberpruebas regulares y sus resultados serán parte de una gestión consistente de la ciberseguridad de la red.

Conclusiones

La ciberseguridad desde el diseño en la construcción naval implica decisiones y acciones durante el diseño, la construcción, la puesta en marcha, la aceptación y la operación de un barco de nueva construcción. La ciberseguridad desde el diseño no sólo da seguridad a la operación de un barco, también pone medios para proteger ante accesos no autorizados, mal uso, modificación, destrucción o divulgación no apropiada de la información.

Construir un nuevo barco bajo los términos de la ciberseguridad, involucra a los armadores, el astillero, los suministradores, el integrador, certificadores y consultores externos; cada uno con diferentes responsabilidades y objetivos. Aeromarine, como consultor externo, ayuda principalmente al astillero a enfocar sus esfuerzos en materia de ciberseguridad a lo largo de las fases de construcción hasta la entrega del barco.

Hay tres fases principales. Primero se trata de identificar qué elementos, equipos y sistemas son susceptibles de cibervulnerabilidades. Segundo, hay que comprobar separadamente y también de forma global el acceso, la integridad y la confidencialidad. Finalmente, hay que hacer pruebas en las redes y sistemas para verificar su robustez.

Si necesita más información,contacte con nosotros.